Tiene apenas 17 años y al menos desde 2021 había decidido vivir la vida a tope. Eso ya le costó un primer encontronazo con la Justicia, que entonces le envió a un centro de menores en régimen cerrado. Se escapó y ahora dirigía una red de cibercrimen muy especializada

Ese 2021 el menor fue detenido por la Policía junto a su hermano mayor y maestro por cometer estafas a través de internet. Tras la fuga, retomó el negocio, aunque esta vez sería él quien montara y liderara una organización, mucho más sofisticada, tras aprender de los errores cometidos en su día. El alumno superaba así al profesor. Pero hace un par de semanas se le acabó la buena suerte y volvió a ser detenido por la Policía, esta vez en San Pedro de Alcántara (Malaga), en una operación en la que además fueron arrestados 23 miembros de su red. Ya está de regreso en un centro, y ocho de sus compañeros, en prisión.

En diciembre del año pasado saltó la alerta. Una entidad bancaria comunicó a la Unidad de Investigación Tecnológica de la Comisaría General de Policía Judicial que las cuentas de varios clientes habían sido saqueadas mediante «phishing», una técnica que consiste en suplantar a una sociedad o a una persona para apoderarse de las claves de acceso a las mismas. Los afectados habían recibido un sms de su banco en el que les comunicaban que su cuenta sufría una intrusión y que debían pinchar un enlace si querían evitar ser víctimas de un robo.

Como en efecto el destinatario era cliente de la entidad que supuestamente mandaba el mensaje, y al ser sorprendidos por una comunicación de esas características, cliqueaban en el link. La propia literalidad del sms –«si no has sido tú acceda...», con el empleo del tuteo y el trato de usted en la misma frase–, podía alertar de que algo raro sucedía, pero los nervios les jugaba una mala pasada.

El enlace llevaba hasta una página de banca online, por supuesto falsificada, en la que además del número de usuario y contraseña se pedía el número de teléfono, lo que nunca sucede cuando se trata de una web oficial. Pero el deseo de evitar ser desplumado hacía que la víctima tampoco se fijara en ello y tecleaba la información requerida.

Lo más interesante de todo es que por primera vez se ha comprobado que la trama monitoreaba todos estos pasos del objetivo a través de su ordenador en tiempo real, de modo que ya en ese momento se hacían con sus datos. Pero para hacer una transacción de determinadas cantidades el sistema de seguridad del banco pide una verificación, que obviamente los delincuentes no podían tener...

En ese momento se ponía en marcha la segunda fase del plan. Uno de los miembros de la banda llamaba por teléfono a la víctima y le decía que era empleado de su entidad. Luego le contaba que estaba viendo una intrusión en su cuenta y que por eso le había mandado el sms de alerta. «Necesito que me dé la clave que le acaba de llegar a su móvil para evitar que le roben», le explicaba entonces con soltura y poder de convicción. Como en efecto había recibido el mensaje, el cliente, incluso agradecido por la atención que su banco le prestaba a su caso, le facilitaba el código.

Cuentas falsificadas

Al dárselo, lo criminales ya podían sacar el dinero de la cuenta y extraerlo de un cajero previamente elegido por la organización. Al menos, eso es lo que sucedía la mayor parte de las veces, aunque en otras se transfería a otra cuenta, por supuesto también falsa para no dejar rastro. Si se sacaba en efectivo, compraban luego criptomonedas, que vendían inmediatamente después para disponer del botín y blanquearlo... Como medida de seguridad, cada vez elegían un cajero distinto –han visitado un buen número de ellos en Andalucía, Madrid y Levante– y los que se desplazaban hasta ellos, que eran el escalón más bajo de la red, solo cobraban una comisión. También, claro, les abonaban el dinero del taxi.

Para crear las cuentas falsas necesitaban identidades de personas para, sin que ellas lo supieran, poder ponerlas a su nombre. Y por supuesto, para eso era imprescindible hacerse con su documentación. También tenían soluciones para eso. La encontraron en conocidas páginas web de compraventa entre particulares. Se fijaban en personas que querían vender un vehículo a motor por un valor aproximado de 1.000 euros y se ponían en contacto con ellos para mostrarles su interés en la operación.

En la conversación, como prueba de buena voluntad y de que el interés por el vehículo era real, les ofrecían un adelanto de 300 euros, que enviarían por Bizum. Les explicaban además que su cuenta era de empresa, así que les cobraban dos céntimos por transacción. Era la forma de desviar su atención hacia ese punto y que pasaran por alto lo realmente grave. Y es que en lugar de enviar el dinero lo que mandaban era una solicitud de recepción por esa cantidad. Cuando llegaba la notificación a la víctima no se fijaba en ese detalle, sino en los dos céntimos de los que le habían hablado. Y autorizaba la operación.

Eso, sin embargo, no solucionaba el asunto de la documentación. Para conseguirla, el comprador explicaba al vendendor que necesitaba una fotocopia de su DNI por las dos caras porque se lo pedía la gestoría. Dado que supuestamente le había adelantado la señal, accedía. Entonces sí, desde su ordenador la red ya podía abrir la cuenta corriente que necesitaba, a la que se transfería luego el dinero de las estafas.

La Policía solo tenía unos fotogramas de jóvenes operando en un cajero automático

Los afectados sufrían, por tanto, una doble victimización: por una parte, perdían los 300 euros; por la otra, se abría una cuenta a su nombre para recibir el dinero defraudado, de modo que si la Policía la detectaba y no se daba cuenta de que el titular nada tenía que ver en el asunto podría verse en un futuro en el trance de tener que dar explicaciones en un juzgado.

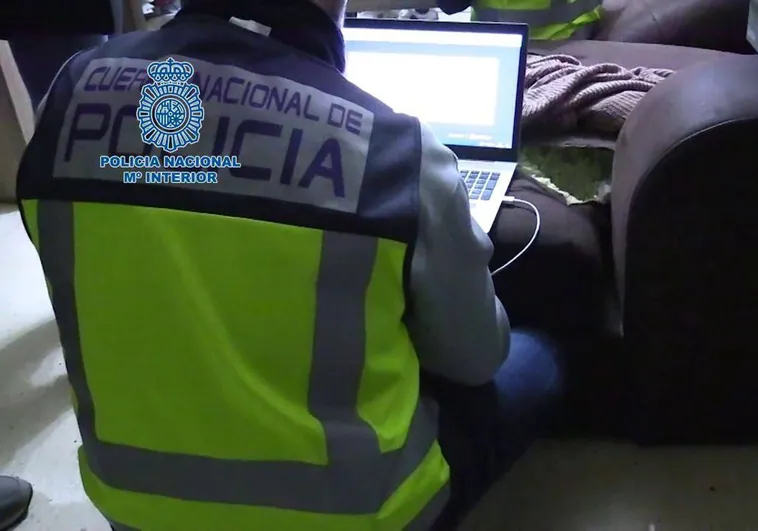

El 'modus operandi' de la organización, por tanto, estaba muy estudiado. Y para descubrirla la Policía solo tenía unos fotogramas de jóvenes operando en un cajero automático. Las entidades afectadas –18 en total–, también colaboraron porque cuando detectaban a un chaval que pasaba mucho tiempo delante de un cajero, hablando por teléfono y a veces con otro haciendo vigilancias desde un coche, lo identificaban. Las intervenciones telefónicas indicaban que había un jefe. Seguirle el rastro fue complicado, porque cambiaba casi cada semana de apartamento, a veces incluso de madrugada.

Seguimientos

Cuando se le pudo detectar, y en vista de su movilidad, se montaron seguimientos muy estrechos. Vivía con otros tres jóvenes, siempre los mismas, que formaban su 'núcleo duro'. Su último cambio de domicilio fue de un apartamento de Marbella hasta otro de San Pedro de Alcántara. Les dejaron un coche con vaca y cargaron todos sus enseres –la imagen era muy similar a las que se ven en las carreteras en verano en la Operación Paso del Estrecho- y hasta su perrito, pequeño y de raza indescifrable, que siempre les acompañaba y vivía a cuerpo de rey.

En esas vigilancias se comprobó también que los chavales vivían a 'todo trapo'. En su vestuario –también en el de su perro– había ropa de primeras marcas como Versace, Gucci, Vuitton; viajaban en taxi a Madrid para pasar una noche en reservados de discotecas como Kapital y alguna de la calle Serrano, y consumían Moet Chandon como si fuera agua. Eso sí; no hablaban con nadie...

Cada uno de los miembros del núcleo duro tenía su papel: el menor era el líder; otro su mano derecha; la chica, la 'secretaria', y el último el 'de los recados'

Cada uno tenía su papel. El menor, un chaval sin estudios de familia desestrucurada de Cádiz, era el jefe y hacker del grupo y utilizaba un DNI muy bien falsificado; la chica, que nunca tuvo problemas económicos, pero que está en prisión porque sus padres se negaron a pagarle la fianza, hacía de 'secretaria', y era ella la que alquilaba las habitaciones de hotel o apartamentos; un tercero, era el chico de los recados y chófer, y el cuarto, la mano derecha del líder. Había un quinto, «el Lupas», de 19 años, que tenía también mucha relación con el líder, con el que compartía programas. Sin estudios y autodidacta como él, tiene amplísimos conocimientos de informática, pero también dificultades en las relaciones personales.

«No voy a salir en años»

Entre los encarcelados está el hermano mayor del menor, que acababa de salir de prisión. Ya en la calle le pidió que le dejara trabajar para él, aunque ya entre rejas le hacía algún trabajo con un teléfono que se agenció. También ha sido enviado a prisión otro con 90 reseñas policiales y que acababa de cumplir condena, y un tercero que tenía más de 50 y que también pasó por el talego. «Puedes hacer lo que quieras, porque no voy a salir en años», le dijo a su novia a modo de despedida.

Ninguno quiso declarar ante la Policía, ni falta que hacía porque la investigación era más que concluyente. En la Unidad de Inteligencia Tecnológica casi lo preferían, «porque iban a mentir, y era una pérdida de tiempo». Destacan el perfil del menor, un chaval listo que podría llegar lejos si en lugar de dedicarse a delinquir trabajara de forma legal… «Manejaba más de 100 tarjetas, así que hubo que intervenir el imei del teléfono para las escuchas». Además tenía listados de más de 100.000 clientes de entidades bancarias clasificados cada uno por su banco correspondiente: «Está claro que hackearon bases de datos, si no de las propias entidades afectadas sí de empresas con las que trabajan».

Esas bases de datos las vendían –son muy baratas y se pueden comprar en Telegram– y además también ofrecían sus programas a otras redes. Crime as a Service, se llama esta práctica, su última línea de negocio. La red, como mínimo, obtuvo 350.000 euros. Pero la Policía sospecha que sacó bastante más.

No hay comentarios:

Publicar un comentario